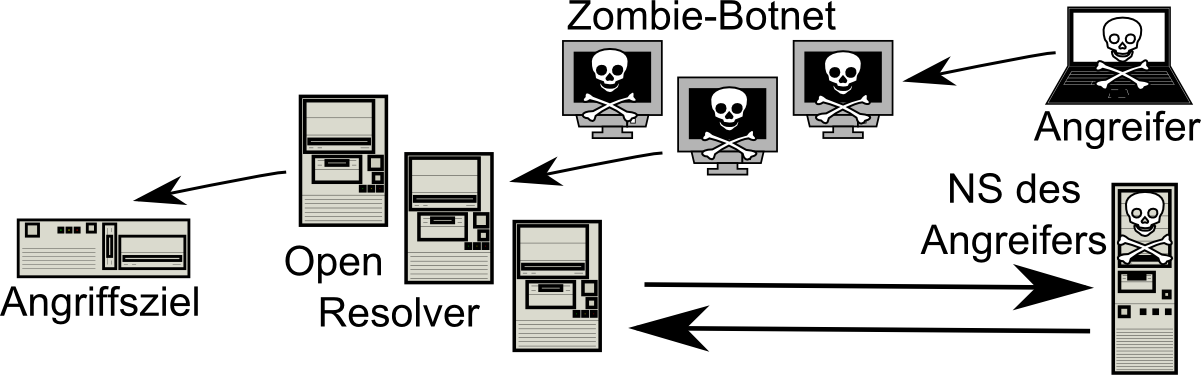

»Verstärkerangriff« = “DNS race attack” = DNA-Amplification-Angriff, worums hier geht:

Open DNS Resover: »Löst« auf Anfrage Domänenamen auf, was möglicherweise je Anfrage zu einer fünfzigmal längeren Antwort führt und den angefragten Server damit überfordert, genannt DNS-Amplification-Angriff, siehe http://j.mp/2CN6AW1 (= https://de.wikipedia.org/wiki/DNS_Amplification_Attack) und, kurz, http://j.mp/2CK7SkL (= https://de.wikipedia.org/wiki/Domain_Name_System#DDoS-Angriff_auf_Nameserver).

Wird der Mechanismus irgendwo unterbrochen, bleibt der Angriffsversuch wirkungslos.

Als erstes schauen wir, ob wir einen nach außen offenen Resover bieten. Das sollten wir nicht, der bringt uns nichts und aderen möglicherweise Unheil. Als mein Internet-Versorger mir jüngst schrieb: »Auf Ihrem Router ist ein sogenannter Open-DNS-Resolver aktiv«, musste ich was tun.

Der offene Resolver liegt sehr oft nicht im Rechner, sondern im Modem, im Router, in einem angeschossenen Gerät. Ein Scannen des Rechners auf Viren führt damit selten zum Ziel.

Einfache ja/nein-Suche (aus dem eigenen System):

• http://j.mp/2COH9U8 (= https://www.thinkbroadband.com/tools/open-dns-resolver-check)

(Proceesd) klicken.

• Ähnlich einfach arbeitet auch http://j.mp/2CWBuv8 (= http://www.openresolver.jp/en/confirm.htm)

• Ähnlich einfach arbeitet auch http://j.mp/2CWBuv8 (= http://www.openresolver.jp/en/confirm.htm) • Alle anderen Tests sind mühsamer. Erst muss man seine IP-Adresse herausfinden, und dann muss man in einer Dos-Box netstat aufrufen usw.

– Soweit alles OK. Bei mir war der böse »Offene Resolver« wie durch ein Wunder weg, als ich den Router kurz vom Strom nahm.

Leider mag das für Sie keine Lösung sein. Ich kann also nur theoretisieren:

1. Schließen Sie eingehend Port 53, der für DNS-Anfragen zuständig ist.

Ob Sie Teil eines Botnetzes sind, kann Ihnen nur ein Blick auf die Liste infizierter Systeme sagen, und auch das nicht sicher. Einem »Zombie« sieht man’s nicht an, dass er ein Zombie ist. Normalerweise ruht seine Zombie-Eigenschaft. Er is ein »Schläfer«, geheimdiensttechnich gesagt.

Sie rufen http://j.mp/2CUrkv1 auf (eigentlich https://checkip.kaspersky.com/?utm_source=KD&utm_medium=text&utm_campaign=kd-com&_ga=2.262471176.523562933.1515511056-283029971.1515073885).

Aus https://blog.botfrei.de/2013/11/dns-einstellungen-manipuliert-open-dns-resolver/

»3. Schritt

Als nächstes kommt der Test von Innen nach außen. Durchaus kann Malware von einem Rechner aus Daten versenden:

– Klicken auf Start – Ausführen: Eingeben des Befehls cmd.exe – die Konsole öffnet sich.

– Geben Sie den Befehl: netstat -ano oder netstat -a ein und mit Enter bestätigen

– Es erscheint ein Auflistung der Netzwerkkommunikation der Ports – die mit dem Status “abhören” können eine Gefahr darstellen

– Mit der PID können Sie den zugehörigen Dienst im Taskmanager ermitteln und beenden, bestenfalls recherchieren Sie alle Dienste mit Google und unternehmen weiter Maßnahmen unter “Dienste und Einstellungen”.«

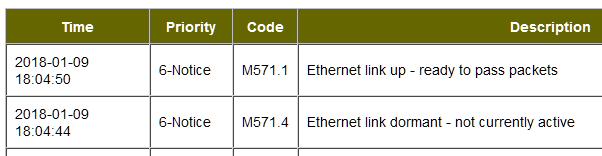

Andererseits: “Never fix a running sytem”. Als ich versuchte, im Router Port 53 zu blocken und ihn auf eine nicht existrierende lokale IP-Adresse zu leiten, ging auf einmal gar nichts mehr, nichteinmal ein Ping auf Google.com oder Joern.De. Die Namensauflöung war im Eimer. Das Kabelmodem meldete einen temporären Ausfall:

… wird fortgesetzt, wenn mir noch was Gezieltes einfällt dazu.

Schöner Link: https://blog.botfrei.de/2013/11/dns-einstellungen-manipuliert-open-dns-resolver/

Uni Stuttgart: https://cert.uni-stuttgart.de/filter/apps/dns-server.html

================================================================

Zweite Lesug vom Fest »Erscheinung des Herrn« (Heilige Drei Könige), gestern 6.1.2018:

| Apg 10,34 | Da begann Petrus zu reden und sagte: Wahrhaftig, jetzt begreife ich, dass Gott nicht auf die Person sieht, | |

| Apg 10,35 | sondern dass ihm in jedem Volk willkommen ist, wer ihn fürchtet und tut, was recht ist. | |

| Apg 10,36 | Er hat das Wort den Israeliten gesandt, indem er den Frieden verkündete durch Jesus Christus; dieser ist der Herr aller. | |

| Apg 10,37 | Ihr wisst, was im ganzen Land der Juden geschehen ist, angefangen in Galiläa, nach der Taufe, die Johannes verkündet hat: | |

| Apg 10,38 | wie Gott Jesus von Nazaret gesalbt hat mit dem Heiligen Geist und mit Kraft, wie dieser umherzog, Gutes tat und alle heilte, die in der Gewalt des Teufels waren; de«nn Gott war mit ihm. |

Keine Kommentare:

Kommentar veröffentlichen